Einleitung

Die relativ einfache Handhabung moderner Bildbearbeitungsprogramme ermöglicht es inzwischen jedem, Bilder

zu verändern und damit Menschen zu desinformieren.

Wie kann man erkennen, ob ein Bild oder ein Video manipuliert wurde? Häufig wird versucht, logische

oder handwerkliche Fehler zu finden, die auf eine Manipulation und ggf. auf den Einsatz von

Bildbearbeitungsprogrammen hindeuten. Aber hier stößt man an Grenzen und längst nicht alle

Erklärungsversuche scheinen völlig eindeutig und plausibel zu sein.

Eine andere Methode, die vielversprechend erscheint, ist die Analyse der bildgebenden Daten.

Völlig unabhängig von logischen und handwerklichen Fehlern setzt diese Analysemethode auf die

digitalen Informationen auf, aus denen eine Bilddatei besteht. Hier können sich Spuren befinden,

die Aufschluss darüber geben, ob eine Bild-/Videodatei durch ein Bildbearbeitungsprogramm „behandelt“

wurde oder nicht. Spuren, die man nicht sehen kann und bei denen sich viele nicht

bewusst sind, dass diese existieren.

Doch welche Spuren werden überhaupt hinterlassen? Wo muss man suchen und wie kann man diese entdecken?

Wir haben uns an den am weitesten verbreiteten Bild-Formaten orientiert, die im Internet verwendet werden und

im ersten Schritt uns dazu entschieden, das JPG-Bildformat in seiner Struktur aufzuschlüsseln und

zu verstehen.

Analyse der Datenstruktur eines JPG-Bildes

Infomaterial zum JPG-Bildformat lassen sich über Suchmaschinen schnell auffinden. Jedoch sind die

technischen Details recht anspruchsvoll und es zeigt sich, dass dieses Thema sehr viel umfassender

ist, als man zuerst annehmen könnte. Die allgemeine Beschreibung des Formats vermag zunächst auch

nicht zu offenbaren, in wiefern sich hier Ansätze für die Bild-Forensik finden lassen. Informationen zu

diesem speziellen Themenbereich sind nur wenige vorhanden und behandeln oftmals nur bestimmte Aspekte.

An diesem Punkt angelangt wurde klar, dass das Verständnis für die Datenstruktur eines Bildformats

durch eigene Erfahrungswerte aufgebaut werden musste. Das Vorgehen, die Konstruktionselemente eines Formates

über die Untersuchung der Strukturen, Zustände und Verhaltensweisen zu extrahieren, ist in der

IT als sogenanntes "Reverse Engineering"

bekannt. Dementsprechend wurden für diese Forschungsarbeit dieselben Software-Tools verwendet,

die sich schon häufig für Reverse Engineering bewährt haben.

bekannt. Dementsprechend wurden für diese Forschungsarbeit dieselben Software-Tools verwendet,

die sich schon häufig für Reverse Engineering bewährt haben.

JPG-Bilder stellen Dateien dar, die aus einer Folge von Bytes bestehen. Die reine Binärfolge,

die aus Nullen und Einsen besteht, ist allerdings in dieser Form für den Menschen nicht leicht lesbar.

Um sich diese Folge von Bytes strukturiert und in einer besser lesbaren Art anzeigen zu lassen, verwendet

man sogenannte Hex-Betrachter bzw. Hex-Editoren

.

Die übliche Anzeige eines Standard-Hex-Editors ist für weiterführende Untersuchungen an Bildformaten

nicht übersichtlich genug, um möglichst schnell ableitbar brauchbare Ergebnisse zu erzeugen. Für

die effiziente Untersuchung des JPG-Formates wird ein angepasster Hex-Editor benötigt, der speziell

für Bild-Analysen in diesem Format ausgerichtet ist.

Anhand der im Internet verfügbaren Dokumentationen ergab sich die Möglichkeit, einen in der Projektgruppe

selbst entwickelten Hex-Editor zu verwenden, der den Aufbau einer JPG-Datei wie bei einem Standard-Hex-Editor darstellt

und durch spezielle Programmerweiterungen den Aufbau der Bilddatei gemäß der JPG-Spezifikationen aufzuschlüsseln

und zu visualisieren vermag. Hier wird in diesem Zusammenhang von JFIF ("JPEG File Interchange Format")

gesprochen, dieses legt jedoch nur die Übertragungsmodalitäten zum Austausch von JPG-Bitstreams fest. .

Die übliche Anzeige eines Standard-Hex-Editors ist für weiterführende Untersuchungen an Bildformaten

nicht übersichtlich genug, um möglichst schnell ableitbar brauchbare Ergebnisse zu erzeugen. Für

die effiziente Untersuchung des JPG-Formates wird ein angepasster Hex-Editor benötigt, der speziell

für Bild-Analysen in diesem Format ausgerichtet ist.

Anhand der im Internet verfügbaren Dokumentationen ergab sich die Möglichkeit, einen in der Projektgruppe

selbst entwickelten Hex-Editor zu verwenden, der den Aufbau einer JPG-Datei wie bei einem Standard-Hex-Editor darstellt

und durch spezielle Programmerweiterungen den Aufbau der Bilddatei gemäß der JPG-Spezifikationen aufzuschlüsseln

und zu visualisieren vermag. Hier wird in diesem Zusammenhang von JFIF ("JPEG File Interchange Format")

gesprochen, dieses legt jedoch nur die Übertragungsmodalitäten zum Austausch von JPG-Bitstreams fest.

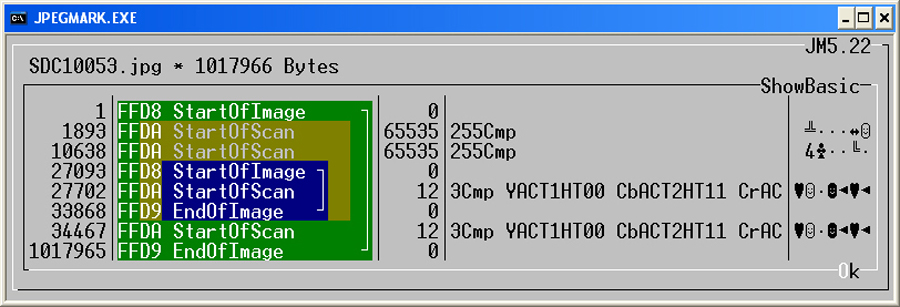

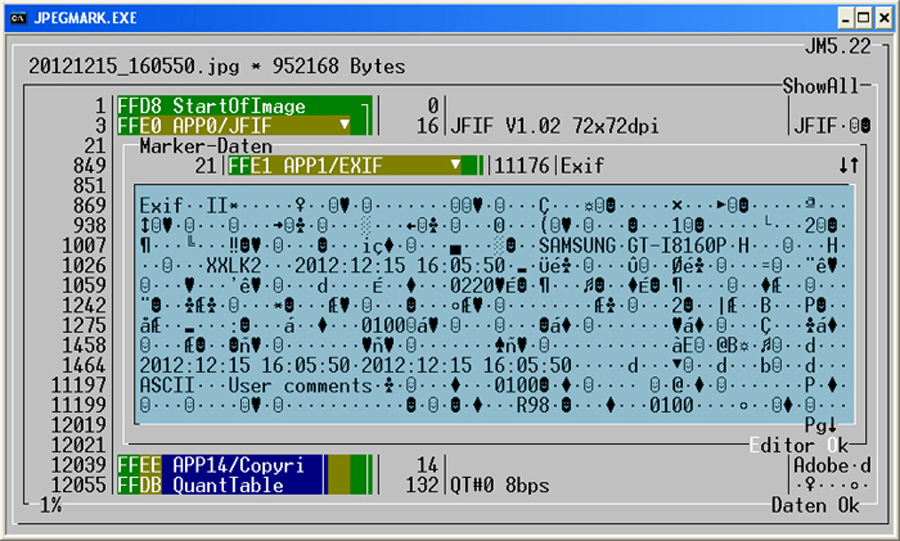

Der folgende Screenshot zeigt, wie in diesem modifizierten Hex-Editor eine JPG-Aufnahme aussieht, die direkt

aus einer Digitalkamera gezogen wurde.

Zum Vergrößern auf das Bild klicken

Das sieht auf den ersten Blick etwas verwirrend aus, doch das Prinzip ist recht gut vermittelbar. JPG-Bilder

starten immer mit der Bytefolge "FFD8" (siehe Zeile mit Byte-Wert 1 ganz links). Dies ist ein Marker, der

den Beginn eines JPG-Bildes ("Start of Image") definiert. Dementsprechend findet sich unten am Ende

der Bilddatei ein Marker, der das Ende des Bildes mit "FFD9" markiert. Diese Marker, neben anderen essentiellen Markern, müssen vorhanden sein,

ansonsten wird die Datei nicht als JPG-Bild erkannt und von Bildbetrachtungsprogrammen nicht angezeigt. Man

kann hier aber erkennen, dass in der Bilddatei zwei Marker existieren, die als Beginn fungieren und zwei

Marker, die für das entsprechende Ende ("End of Image") stehen. Es sieht in dieser Auswertung also offenbar

so aus, also ob zwei Bilder in der JPG-Datei enthalten sind, wobei sich das eine Bild innerhalb des

anderen Bildes befindet.

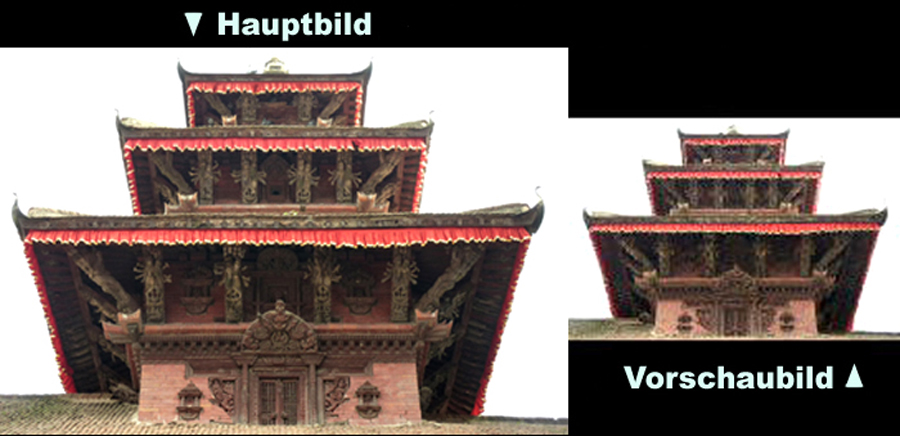

Um es kurz zu machen, es handelt sich um ein Vorschaubild, das von der Digitalkamera angelegt wurde. In

der Regel erstellen Digitalkameras (wie auch die Smartphone-Kameras) Aufnahmen im JPG-Format, die aus

einem großen Hauptbild (hier symbolisiert durch die eckige Klammer im grünen Feld) und einem kleineren,

niedrig aufgelösten Vorschaubild (symbolisiert durch die eckige Klammer im blauen Feld) bestehen. Dieses

Vorschaubild steht hier innerhalb eines Metatag-Bereichs, der wiederum Teil des Hauptbildes ist. Metatags

stellen Datenbereiche dar, die Informationen über grundlegende Merkmale des JPG-Bildes enthalten können.

Metatags sind allerdings nicht zwingender Bestandteil für ein JPG-Bild. Standardmäßig hat sich jedoch

dieses Vorgehen bei Kamerasoftware durchgesetzt.

Änderung der Datenstruktur durch eine Bildbearbeitung

Was geschieht, wenn ein JPG-Bild, das direkt von der Kamera stammt, mit einem Bildbearbeitungsprogramm

bearbeitet wurde?

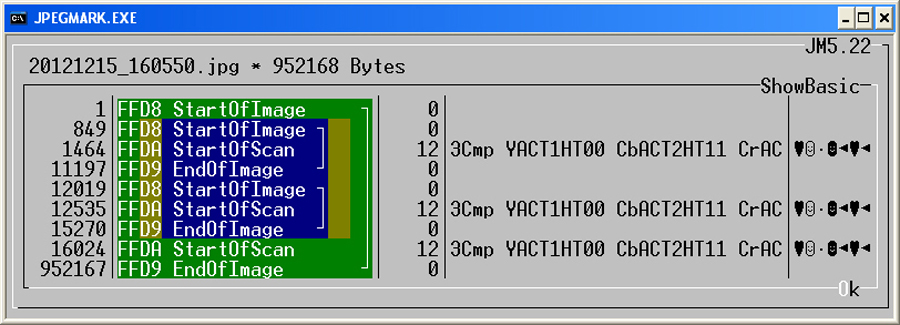

Die Analyse zeigt auf, dass im Vergleich zu einem „normalen“ Kamerabild sich die Datenstruktur nach

einer Bildbearbeitung verändert hat.

Zum Vergrößern auf das Bild klicken

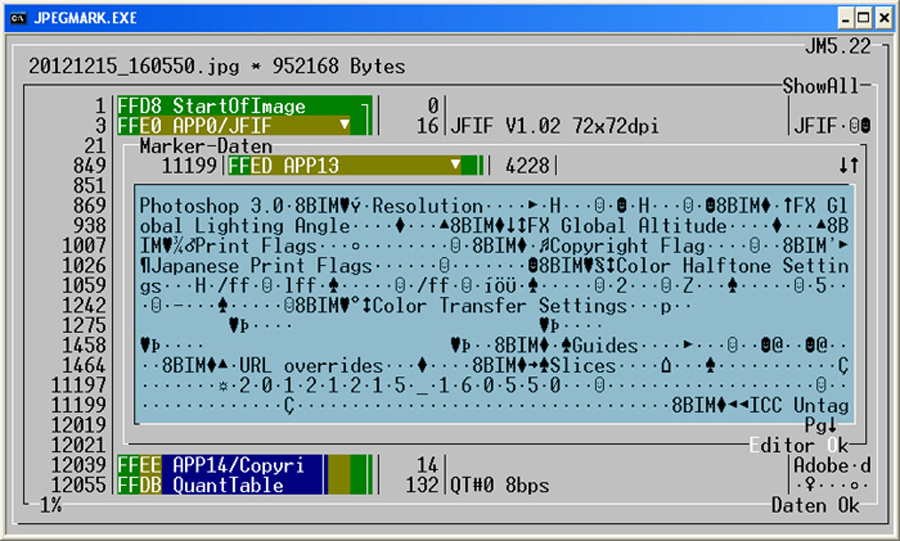

In diesem neuen Bild-Beispiel sind nun drei Bilder innerhalb der vorliegenden JPG-Datei

erkennbar. Das große Hauptbild (grün), das Vorschaubild (blau), das die Digitalkamera zusätzlich angelegt hat und nun

ein weiteres Vorschaubild (blau), dass vom Bildbearbeitungsprogramm stammt. Es lässt sich aber noch mehr an Informationen

rauslesen. Die kompakte Kurzansicht zeigt die Struktur einer JPG-Datei nur anhand von drei Markern

(Start of Image / Start of Scan / End of Image). Dazwischen liegen aber noch weitere Marker. Der folgende Screenshot zeigt

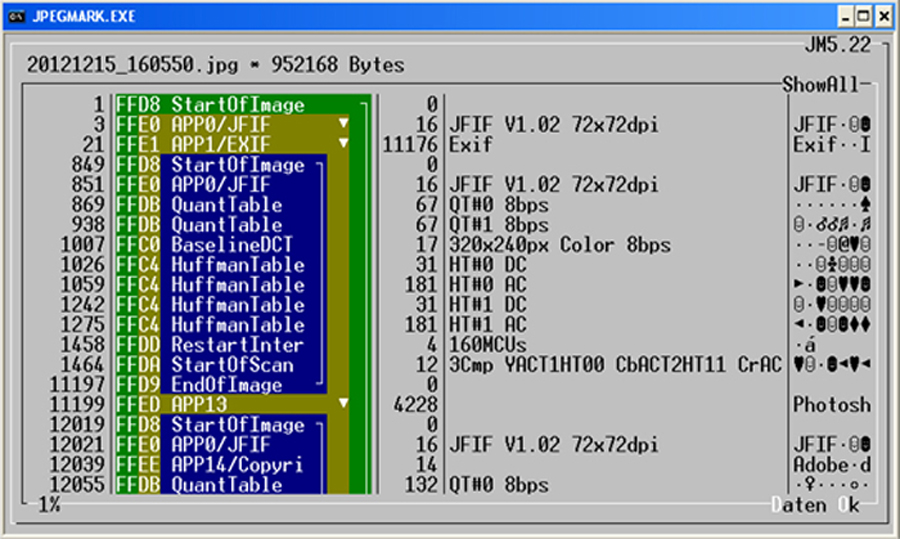

die JPG-Struktur in einer Detailansicht mit allen vorhandenen Markern auf.

Zum Vergrößern auf das Bild klicken

In der Detailansicht ist nun zu erkennen, dass ein JPG-Bild aus mehr als nur einem Start- und Ende-Marker

besteht. Unter anderem finden sich darin noch die Quantisierungstabellen, die Diskrete Kosinustransformation und

die Huffman-Tabellen. Das sind elementare Bestandteile, die ebenfalls zu einem JPG-Bild gehören und im Zuge des

Komprimierungsalgorithmus angelegt worden sind. Diese werden auch wieder für die Dekodierung der Bilddaten benötigt.

Digitale Bilder stellen Anordnungen von Pixeln dar, winzige Bildpunkte mit bestimmten Farb-und

Helligkeitswerten. Ein JPEG-Bild ist dabei nicht einfach nur eine lange Auflistung dieser Werte, sondern diese

liegen kodiert vor, so dass die resultierende Datei etwa ein Zehntel der Größe besitzt, die eine

Bilddatei ohne Komprimierung hätte.

Der JPEG-Standard verarbeitet verschiedene mathematische Verfahren. Darunter gehören Verfahren, die keinen

Einfluss auf die Bildqualität haben und als verlustfrei bezeichnet werden, wie die sog. Huffman-Kodierung

und wiederum andere, die die Bildqualität verschlechtern und als verlustbehaftet gelten, wie das sog. Downsampling

und wiederum andere, die die Bildqualität verschlechtern und als verlustbehaftet gelten, wie das sog. Downsampling

und die Farbraum-Transformation

und die Farbraum-Transformation

.

Obwohl die verlustbehafteten Techniken die Bildvorlage mehr oder weniger stark verfälscht, entschied man sich

für diese Verfahren, da die verloren gegangenen Details für den Betrachter in der Regel nicht erkennbar sind und,

falls doch, je nach verwendeter Qualitätsstufe, ästhetisch toleriert werden können. .

Obwohl die verlustbehafteten Techniken die Bildvorlage mehr oder weniger stark verfälscht, entschied man sich

für diese Verfahren, da die verloren gegangenen Details für den Betrachter in der Regel nicht erkennbar sind und,

falls doch, je nach verwendeter Qualitätsstufe, ästhetisch toleriert werden können.

Typische Merkmale für ein Original-Kamerabild

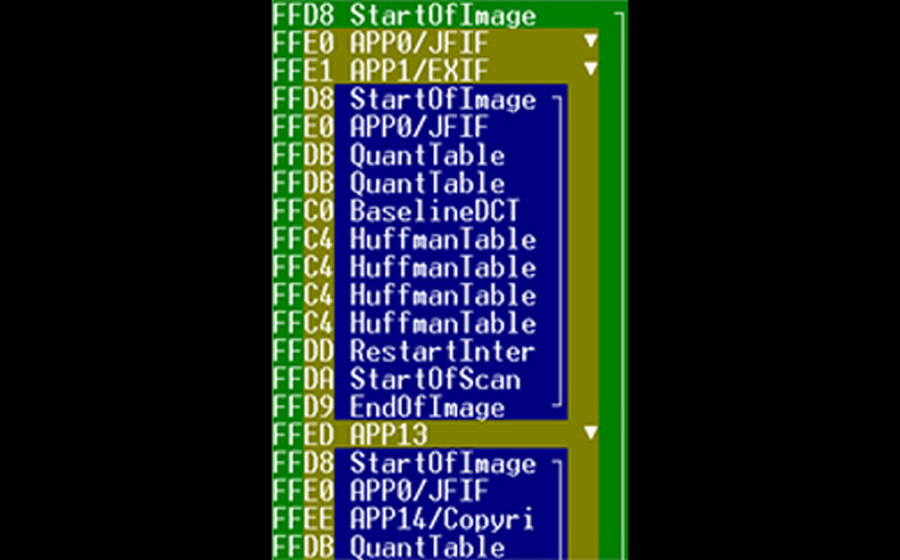

Neben diesen Bild-Markern gibt es noch weitere Marker, die mit dem Kürzel „APP“ beginnen. Für das JFIF-Format wurden

16 sogenannte APPlication Segment-Marker definiert. Diesem Standard sollten alle modernen Digitalkameras folgen.

Detailansicht der vorliegenden Marker in der JPG-Bilddatei

Eingebettete Vorschaubilder (blauer Bereich) innerhalb des Hauptbildes (grüner Bereich)

Als erstes fällt der APP0/JFIF-Marker auf. Er enthält unter anderem neben der JFIF-Versionsnummer (immer Version 1.02)

die Bildschirm-/Druck-Auflösung in X- und Y-Richtung. Der APP0/JFIF-Marker kann fehlen. Ist er aber vorhanden, muss er zwingend

an der Byte-Position 3 (siehe vorheriges Bild) stehen.

Weiterhin wurde festgelegt, dass innerhalb des APP1/EXIF-Markers Aufnahmeparameter nach dem Exif-Format

hinterlegt sind. Zu den Aufnahmeparametern gehören unter anderem Angaben wie Datum und Uhrzeit, Orientierung (Bilddrehung um 90, 180 bzw. 270°),

Brennweite, Belichtungszeit, Blendeneinstellung, Belichtungsprogramm, ISO-Wert (Lichtempfindlichkeit), GPS-Koordinaten

(siehe Fotoverortung Geo-Imaging) und ein Vorschaubild, das hier im Bild als blauer Bereich zu erkennen ist.

hinterlegt sind. Zu den Aufnahmeparametern gehören unter anderem Angaben wie Datum und Uhrzeit, Orientierung (Bilddrehung um 90, 180 bzw. 270°),

Brennweite, Belichtungszeit, Blendeneinstellung, Belichtungsprogramm, ISO-Wert (Lichtempfindlichkeit), GPS-Koordinaten

(siehe Fotoverortung Geo-Imaging) und ein Vorschaubild, das hier im Bild als blauer Bereich zu erkennen ist.

Im folgenden ist ein Ausschnitt jener Daten zu sehen, die in dem Metatag APP1/EXIF enthalten sind. Hier kann man

unter anderem auch heraus lesen, mit welcher Kamera die Aufnahme gemacht wurde und wann genau die Aufnahme erstellt

wurde. In diesem Fall wurde eine Smartphone-Kamera vom Typ Samsung GT-I8160 verwendet.

Zum Vergrößern auf das Bild klicken

Das Bildbearbeitungsprogramm Photoshop hat es sich zum Standard gemacht, seine internen Bildbearbeitungsparameter

(plus einem eigenen Vorschaubild) in APP13 zu speichern. Dieser Vermerk gibt preis, dass dieses Bild auf irgendeine Art und

Weise mit Photoshop „behandelt“ wurde.

Zum Vergrößern auf das Bild klicken

Der Blick in die Metatags einer JPG-Datei kann also verraten, ob das Bild Merkmale enthält, die typisch für eine

Aufnahme sind, die direkt von einer Kamera stammen. Aufnahmen, die nur aus einem Hauptbild bestehen, sind sehr untypisch.

Das gilt auch für Aufnahmen, die mehr als ein Vorschaubild enthalten. Das sind verdächtige Indizien, die darauf

hindeuten, dass das Bild mit einem Bildbearbeitungsprogramm behandelt wurde. Existiert zudem innerhalb der Bilddatei ein

Metatag, in dem der Vermerk eines Bildbearbeitungsprogramms enthalten ist (siehe vorangegangenen Screenshot -

Inhalt von APP13), dann kann dies nach strengen Vorgaben nicht mehr als originales Bild betrachtet und bewertet

werden. Ob nun tatsächlich etwas verändert wurde oder nicht, sei zunächst außen vor gelassen. Originale „unbehandelte“

Kamerabilder enthalten keine APP-Segmente wie diese.

Untersuchung von verschiedenen Bildvorlagen nach Spuren einer Bildbearbeitung

Nachdem nun bekannt war, dass JPG-Bilder weitere Bilder enthalten können, war es im nächsten Schritt

interessant nachzuschauen, ob es immer so ist, dass die im Hauptbild eingebetteten Bilder tatsächlich

immer niedrig aufgelöste Vorschaubilder des Hauptbildes darstellen. Von der Struktur her wiesen diese

Vorschaubilder im Grunde denselben Aufbau auf wie das Hauptbild und tatsächlich kann man diese Bereiche

extrahieren und wie ein JPG-Bild behandeln und darstellen lassen.

So sehen Hauptbild und Vorschaubild bei einem regulären Kamerabild aus:

Zum Vergrößern auf das Bild klicken

Eine weitere Quelle für interessante Bildbeispiele, bei denen oftmals nachgesagt wird, sie seien gefälscht,

sind UFO-Aufnahmen. Bei der Suche nach Bildbeispielen stellte sich heraus, dass es kaum möglich ist,

originale Kameraaufnahmen zu finden. Es existieren zwar etliche UFO-Bildarchive im Internet, aber die dort

gelisteten Bilder tragen Markierungen, Logos, sind auf einheitliche Größen skaliert worden oder wurden

teilvergrößert. Alles Bilder also, die mit Bildbearbeitungsprogrammen verändert wurden. Man gewinnt

den Eindruck, dass es diesen Seiten eher darauf ankommt, die meisten Aufnahmen zu horten. Von den knapp

mehr als hundert Aufnahmen, die für diese Untersuchung im Internet gesammelt wurden, konnten etwa 80

Prozent nach der Datenstruktur-Analyse als "behandelt" identifiziert werden. Obwohl bei einigen Aufnahmen

vermerkt wurde, dass es sich um Originalaufnahmen handelt, war dies nachweisbar falsch. Das muss zwar nicht

heißen, dass es Fälschungen sind, aber nachweislich veränderte Bilder fallen nach dem Kriterium der

Authentizität durch.

Im Nachfolgenden haben wir trotzdem ein paar Beispielaufnahmen untersucht, die per Definition keine

Originale sind, um zu sehen, ob Haupt- und Vorschaubilder stets miteinander korrelieren. Hier gab es

die ein oder andere Überraschung.

Zum Vergrößern auf das Bild klicken

Ein schönes Beispiel dafür, dass eine Bilddatei das Ergebnis einer Interaktion mit einem Bildbearbeitungsprogramm ist, zeigt

das vorangegangene Bild. Das Vorschaubild zeigt einen Friedhof, während das Hauptbild eigentlich nur ein

vermeintliches UFO zeigt. Das kann unter anderem dadurch passieren, dass bei der Bildbearbeitung die

UFO-Aufnahme auf ein anderes Bild gelegt wurde, in dem ursprünglich ein Friedhofsbild vorlag und als solches

"überspeichert" wurde. Möglicherweise hatte der Bildersteller gerade ein zweites Bearbeitungsfenster

offen gehabt, das seiner Meinung nach die passende Größe hatte. Das muss nicht zwangsläufig ein Beweis sein

für eine böswillige Manipulation, aber eine Originalaufnahme ist dies sichtbar nicht mehr.

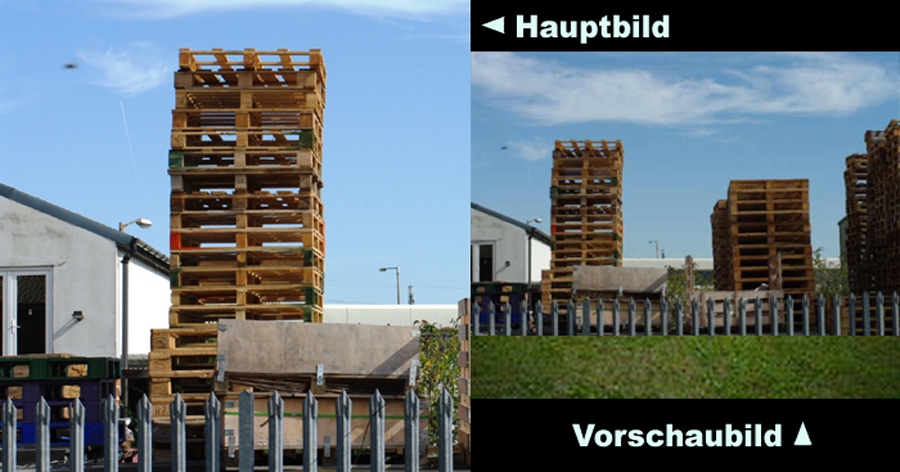

Das nächste Beispiel zeigt eine andere Variante, die vereinzelt in Erscheinung tritt. Das Vorschaubild

stellt einen größeren Bildauschnitt dar als das Hauptbild. Offensichtlich entschied sich der Bildersteller,

den Fokus mehr auf das UFO zu legen und dabei uninteressante Bildteile am rechten Bildrand wegzuschneiden.

Hier kann man also erkennen, das die Originalaufnahme ein größeres Bild war als das, was ein

Betrachter zu sehen bekommt. Sicherlich auch eine aufschlussreiche Information.

Zum Vergrößern auf das Bild klicken

Warum eigentlich nur vereinzelt solche Bildabweichungen entstehen, lässt sich nicht immer genau feststellen. Es ist

eine Eigenart, die bei bestimmten Bildbearbeitungsprogrammen (ggf. verschiedenen Versionierungen) und

bei ganz speziellen Arbeitsschritten zu tragen kommen kann. Sie sind jedoch ein Indikator dafür, dass die Bilddatei

in irgendeiner Weise bearbeitet wurde und es ist bei den Bildbeispielen, die wir untersucht haben, bislang stets so

gewesen, dass auch Einträge in Form von Markersegmenten, wie beispielsweise APP13 vorhanden waren, die einen Vermerk

auf das Produkt Photoshop enthielten.

Beispiel einer gefälschten UFO-Aufnahme

Abgesehen von einigen Kuriositäten, bei denen das Vorschaubild gänzlich anders ausfällt als das Originalbild,

gibt es auch die Bilder, aus denen man eine bewusst herbeigeführte Manipulation erkennen kann.

Das folgende Beispielbild zeigt einen vergrößerten Ausschnitt einer UFO-Aufnahme, die an Bord eines

Passagierflugzeugs gefertigt wurde. Das gesamte Bild fällt mit einer Auflösung von 3888 x 2592 Pixel recht

groß aus. Das darin eingebettete Vorschaubild weist eine Auflösung von nur 160 x 120 Pixel auf. Ein Problem dabei

ist, dass bei den sehr niedrig aufgelösten Vorschaubildern kleine Objekte durch die Neuskalierung und den

verlustbehafteten Komprimierungprozess nicht mehr abgebildet werden können. Wie sich noch herausstellen wird,

liegt in diesem Fall das vermeintliche UFO noch knapp über der kritischen Größengrenze.

Zum Vergrößern auf das Bild klicken

Der kleine Bildauschnitt unten rechts zeigt vergrößert den Bereich aus dem Vorschaubild, in dem sich das UFO

befinden müsste. Es sind allerdings keine Auffälligkeiten zu erkennen, die auf die verbliebenen Umrisse

des UFOs hindeuten. Es wäre anzunehmen, dass aufgrund der niedrigen Auflösung des Vorschaubildes das UFO

nicht mehr abgebildet werden konnte.

Als Gegenprüfung wurde nun das Hauptbild auf die gleiche Größe des Vorschaubildes skaliert und mit derselben

minimalen Bildqualitätsstufe abgespeichert. Die Gegenüberstellung des neu generierten Vorschaubildes zeigt, dass alle

Bildmerkmale übereinstimmen, jedoch sind trotzdem noch die Umrisse des UFOs zu erkennen. Der Unterschied fällt

hier zwar sehr gering aus, ist aber immer noch groß genug, um signifikant zu sein. Man kann immer noch die

Reflektions- und Schattenseite des vermeintlichen Flugobjektes erkennen. Dies hätte auch im extrahierten

Vorschaubild zwingend vorhanden sein müssen. Ein kleiner, aber entscheidender Unterschied.

Fazit

Die Analyse der Datenstruktur eines JPG-Bildes kann helfen, Irregularitäten aufzuspüren. Fehlen sämtliche

Standard-Metatags samt dem Exif-Vorschaubild, dann können solche Bildvorlagen nicht als

Original-Aufnahmen gewertet werden. Auch wenn dabei nur eine Cleaner-Routine angewendet wurde, um alle

Metainformationen des Bildes zu entfernen, so spielt dies keine Rolle. Eine Originalaufnahme muss in

sämtlichen Belangen unversehrt sein.

Lassen sich abweichende Werte bei den Aufnahmeparametern in Bezug zum Hauptbild finden, ist dies ein

mögliches Indiz für eine Manipulation. Es ist hier jedoch zu beachten, dass Metadaten sowie auch alle

anderen Daten editierbar sind. Ein Hex-Editor oder eine speziell dafür entwickelte Software kann ohne weiteres

die Änderung sämtlicher Metaeinträge ermöglichen. Fälscher müssen hier stets ein Auge auf die zahlreichen

Aufnahme- und Bildparameter haben, um Inkonsistenzen zu vermeiden.

Verräterisch sind die sichtbaren Abweichungen zwischen Haupt- und Vorschaubild. Hier ist zu beachten, dass

das Vorschaubild eine kleinere Version des Hauptbildes mit geringerer Auflösung darstellt, das ggf.

noch mit geringster Qualitätsstufe kodiert wurde. Viele kleine Strukturen des Hauptbildes gehen so im

Vorschaubild verloren. Wurde auf dem Hauptbild nur ein sehr kleiner Bereich von wenigen Pixeln bearbeitet,

so kann das Vorschaubild hier keine Aufklärungshilfe leisten. Abgesehen von der Beschränkung, kleinflächige

Änderungen nicht im Vorschaubild detektieren zu können, muss zudem noch die Situation vorliegen, dass die

Änderung des Hauptbildes nicht an das Vorschaubild weiter gegeben wurde. Das passiert relativ selten und

ist von der jeweilig genutzten Bildbearbeitungssoftware abhängig und von der Art und Weise, wie die Veränderung

gehandhabt wurde.

Die Prüfung des Vorschaubildes sollte somit nur eine von vielen anderen Prüfmethoden darstellen. Hin

und wieder können sehr aufschlussreiche Ergebnisse geliefert werden, aber diese Methode ist auch von

vielen Begleitfaktoren abhängig.

Für die Forschergruppen, die Bilder und Videos von UFO-Aufnahmen untersuchen,

ergeben sich von den hier abgeleiteten Ergebnissen nun spezielle Anforderungen, die eine UFO-Aufnahme erfüllen

muss, da ansonsten eine weiterführende Untersuchung an Sinnhaftigkeit verliert:

Zum Ersten müssen die Bildvorlagen Originale sein. Das heißt, es müssen Bilder sein, die direkt von der Kamera

stammen. Nur das reine Kopieren der Bilddateien ist legitim. Zu keiner Zeit dürfen Bildbearbeitungsprogramme

ins Spiel kommen. Es spielt keine Rolle, ob in guter Absicht und ohne böse Hintergedanken versucht wurde, nur

die Bildqualität zu verbessern. Beispielsweise durch eine Kontrast- oder Helligkeitsverstärkung oder durch

das Wegschneiden von unwichtigen Bildanteilen oder durch das Setzen von Pfeilen oder farbigen Kreisen, um

die Position des UFOs zu markieren. Es gibt Bildeditoren oder spezielle Softwareanwendungen, die die

Möglichkeit anbieten, die Metadaten eines Bildes zu löschen. Auch dies ist nicht erlaubt, da mit dieser Maßnahme

auch Vorschaubilder verloren gehen können. Dies hat zwar keine Auswirkungen auf die Anzeige des Hauptbildes, aber die

Integrität des Bildes ist mit dieser Maßnahme erloschen.

Zum Zweiten müssen für eine verwertbare Analyse UFOs in entsprechender Größe abgelichtet werden. Natürlich kann

man bei einem solchen Ereignis nicht erwarten, dass optimale Bedingungen für eine umfangreiche Fotosession und

Profi-Ausrüstung vorliegen, doch Bildersteller müssen sich auch im Klaren darüber sein, dass UFO-Abbildungen

mit Ausmaßen von nur wenigen Pixeln jegliche Grundlage fehlt, um von einem neutralen Beobachter sachlich als UFO

gewertet zu werden. Diese sogenannten Pixel-UFOs können im Grunde alles darstellen. Ein Flugzeug aus großer Entfernung

kann im entsprechenden Blickwinkel dieselben visuellen Merkmale tragen. Genauso verhält es sich mit

Vögeln oder gar Insekten, je nach Abstand und Betrachtungswinkel. Ganz gleich, welche Umstände und Gegebenheiten

mit der Bilderstellung einher gehen und egal, für wie glaubwürdig der Bildersteller beworben wird, für die Bildanalyse

zählt nur die Aufnahme. Wer den Anspruch erhebt, eine zweifelsfrei echte UFO-Aufnahme zu besitzen, muss auch in

der Lage sein, die genannten Anforderungen zu erfüllen, bevor überhaupt mit einer richtigen Analyse angefangen werden kann.

Abschließend sei noch angemerkt, dass zahlreiche Bildbeispiele, die im Internet zu finden sind, aus Zeiten stammen,

als es noch keine Digitalkameras gab. Dementsprechend wurden

die existierenden Fotografien eingescannt und verfügen somit auch nicht über die typischen Metatags, wie sie bei

einer originalen JPG-Aufnahme aus einer Digitalkamera zu finden sind. Diese Bildbeispiele fallen für die hier

vorgestelle Analysemethode, als auch für viele andere Methoden raus, da durch den Medienbruch viele der

ursprünglichen Aufnahmeparameter nicht mehr rekonstruierbar sind.

Verweise

|